ソーシャルエンジニアリングとは?

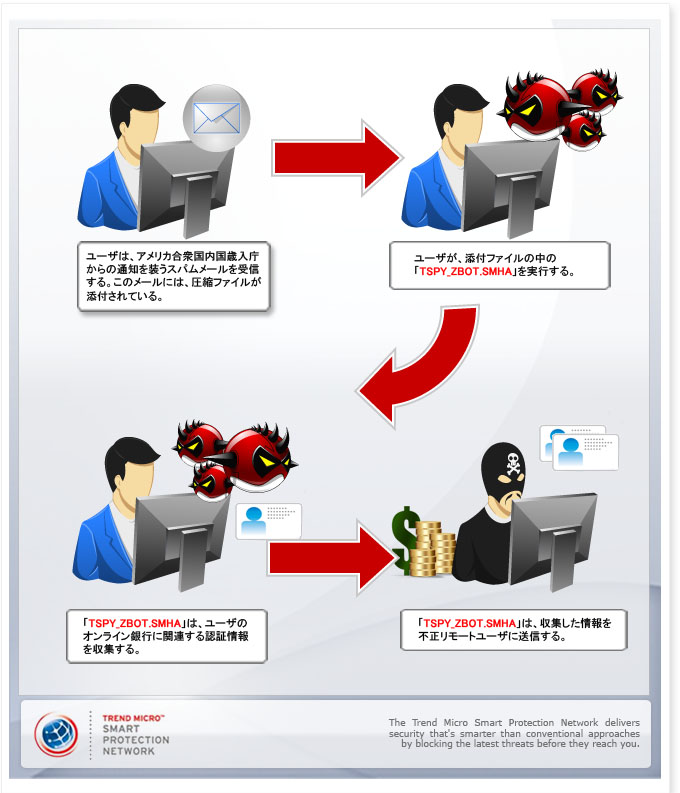

また、そのように収集した情報を元にパスワードを推測するといった方法もある。 どんな被害が発生している?• 慎重にメールにあるURLと送信者のメールアドレスを確認してください。 この手法は,経済成長計画や金融財政政策に見られるように,すでに第2次大戦以前に各国に見いだすことができる。

8

また、そのように収集した情報を元にパスワードを推測するといった方法もある。 どんな被害が発生している?• 慎重にメールにあるURLと送信者のメールアドレスを確認してください。 この手法は,経済成長計画や金融財政政策に見られるように,すでに第2次大戦以前に各国に見いだすことができる。

8

例えば、ゴミ箱に捨てられている印刷された顧客データや機密文書、古い名刺やID・パスワードが書かれた付箋を盗んだりするのが代表的なトラッシングだ。 本調査では、クラウドサービスの利用状況を分類し、短期投資の確認、変化速度の予測、重要なプライバシーおよびセキュリティ上の障害物への対応方法の概要を示しています。

14

会社に不満を持つ従業員 会社に不満を持つ従業員は、実施されているセキュリティ手順に精通している可能性があり、社員しか知り得ない情報や場所、オフィスについて言及することでソーシャルエンジニアリングを行う可能性があります。

19

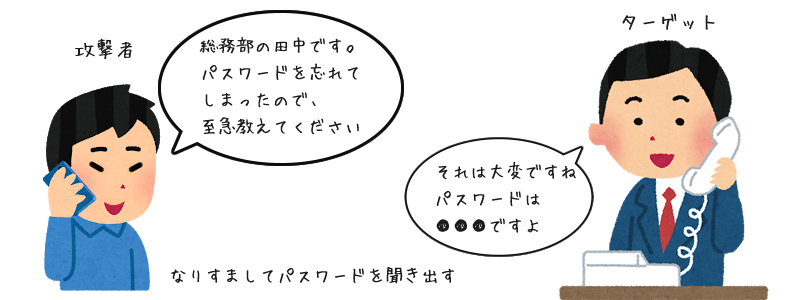

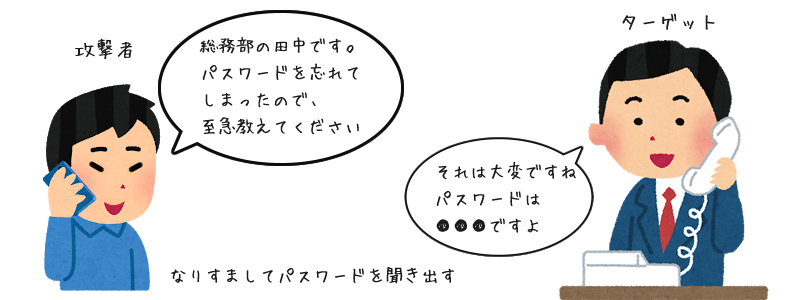

電話で情報を聞き出す 電話で情報を聞き出す手法は、昔から行われています。 社会的証明 これは社会心理学の別の概念ですが、基本的には、夜の初めにバーテンダーがチップを入れる瓶にお金を入れることによって求められる効果です。 それは、他の方法ではできない決定を人々に行わせる一種の社会的義務感を生み出します。

16

あなたのパソコンが安全かどうかを調べるもっとも確実な方法は、セキュリティソフトを使った『ウイルススキャン』です。 たとえば、ある企業を攻撃対象と定めたとします。 特に顧客情報など重要な機密情報を取り扱うような企業であればなおさらで、プライバシーマークの取得に人の入退出管理が義務付けられていることからも、ソーシャルエンジニアリングへの対策が考慮されていることが分かります。

6

返礼(頼みを聞いてもらった相手にお願いされると、その頼みを聞く可能性が高い)や社会的証明(多数派の判断を信じる)、権威(警察、医師、テクニカルサポート担当者、地位の高い人物を信用する)などに対する欲求は誰にでもあるもので、人と親密な関係(ラポール)を築き、人間の基本的要求に答えるための万人共通の手段です。 ソーシャル エンジニアリングを識別する方法 頼みもしないアドバイスや支援、特にリンクをクリックするものはソーシャル エンジニアリングの試みである可能性が高いため、注意深く対応する必要があります。

18

被害を抑えるには、「怪しい電話の問い合わせは折り返す」「入退出管理やデータ管理を徹底する」といった、社員主導の対策が必要です。 1-6. 心理学とハッキングに関連性があるというのはひどいこじつけのように思えますが、驚くべきことに、オンラインの攻撃は通常生活の心理学と同じような原理に基づいて行われています。

19