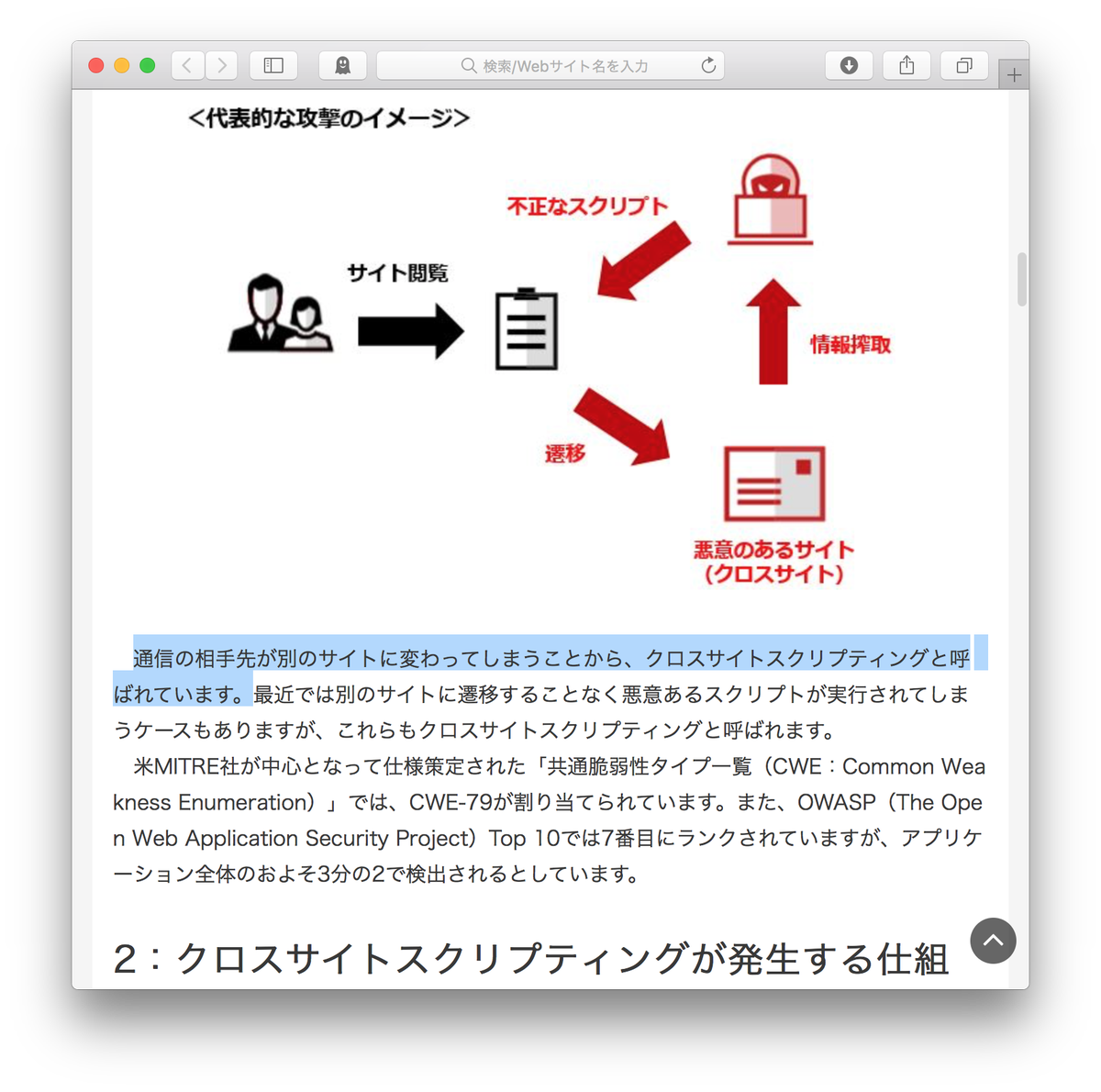

クロスサイトスクリプティング(XSS)とは?仕組み・脅威から対策についてのまとめ

入力値の制限は、JavaScriptを使ってユーザーのブラウザ側で行わせる方法もあります。 例えば、「Gmail」のログインページ(下図) こちらは、最初に「Gmail」を開く時は必ず表示されるページになりますが、一度ログインしてしまえば、再度「Gmail」を開く際に、ログインページをスキップして「Gmail」の管理画面が開きます。

5

入力値の制限は、JavaScriptを使ってユーザーのブラウザ側で行わせる方法もあります。 例えば、「Gmail」のログインページ(下図) こちらは、最初に「Gmail」を開く時は必ず表示されるページになりますが、一度ログインしてしまえば、再度「Gmail」を開く際に、ログインページをスキップして「Gmail」の管理画面が開きます。

5

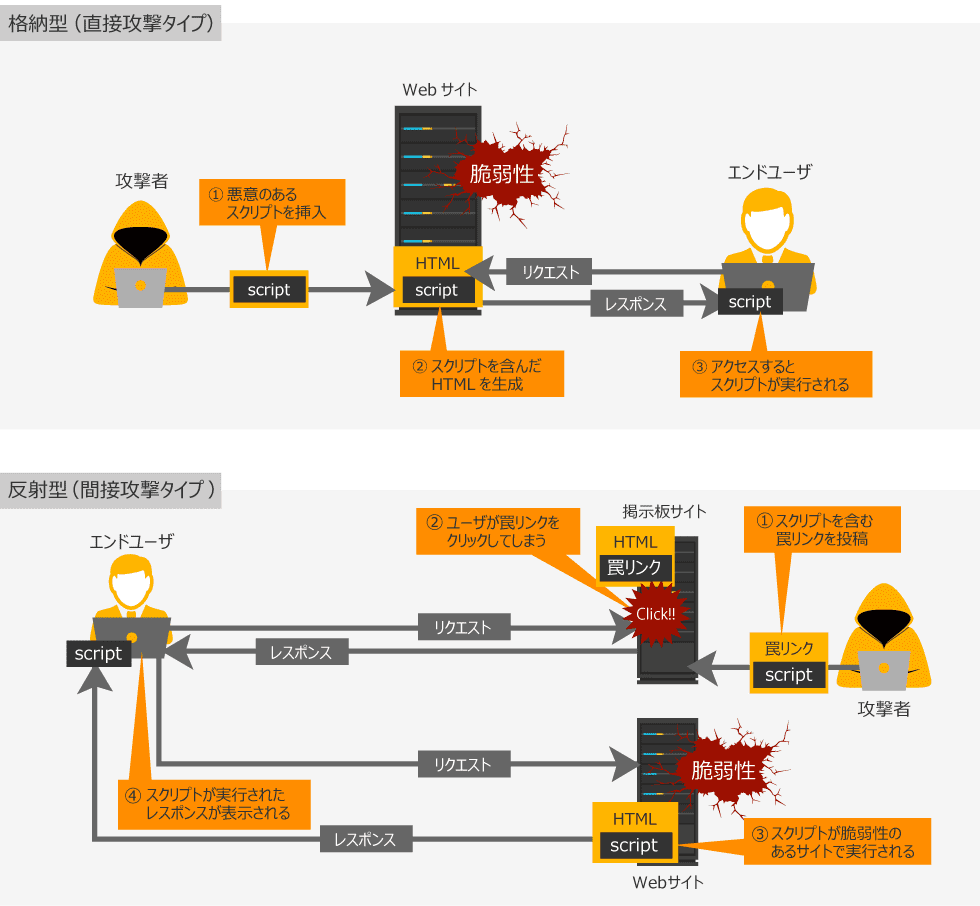

ますはアラートでデマ情報を表示させるXSSの攻撃例です。 仕組み1:ウェブサイトのXSS脆弱性を利用している 攻撃者は、XSSの対策が不十分なWebサイトを標的として、クロスサイトスクリプティングを仕込みます。

3

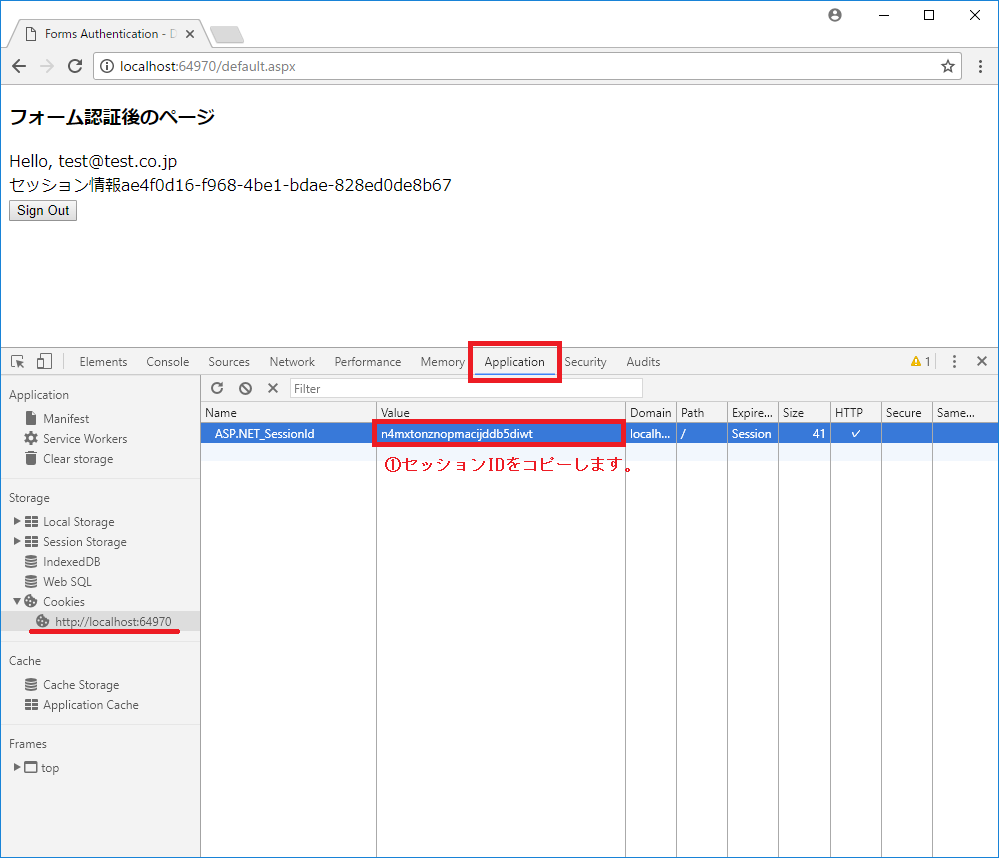

この時点で攻撃者にセッション ID が盗まれてしまいます。 Forceful Browsing(強制的ブラウズ)• Webサイトには必ず文字コードを指定するようにしましょう。 なぜなら UTF-7という文字コードの場合、サニタイジングの効果がないからです。

なので、クロスサイトスクリプティング(XSS)の対策として有効なのは、「」などの文字を、特殊文字(タグ)として認識させないようにする(エスケープする)ことです。

3

これは、二度目以降のアクセスに「クッキー(cookie)」が使用され、Gmai側から「この訪問者はこの人だ!」と識別され、ログインページがスキップされるのです(ログイン情報を入力する必要なしと判断されるため) なので、もしこの「クッキー(cookie)」情報を、第三者に抜き取られてしまったら、抜き取られた人のアカウントで不正にログインされてしまうのです。 セッションIDやcookie情報は、ユーザーに対して円滑なサービスを提供するために、個人認証として扱われているので、これを不正に取得すれば本人ではなくても、本人だと偽ることが出来るという訳です。

クロスサイトスクリプティングによる被害を抑えるための、対策方法を5つご紹介します。 クロスサイトスクリプティングによって、表示する画像の切り替えや、元の文字列の表示を消して、まったく別の意味を持つ情報に書き換わっている可能性もあります。 document. 一般にユーザがWebサイトにアクセスすると、Webアプリケーションはユーザ・クライアントに対し、(悪意のない正規の)スクリプトSを含んだhtmlを送り返すことがある。